reverse 20

Sublime Text2插件SFTP破解

isg2015我自己做出的部分题目writeup

NSCTF2015 writeup 逆向部分

运行时篡改dalvik字节码 delta.apk练习

MSC-2015移动安全挑战赛 第三题 壳分析

MSC-2015移动安全挑战赛 第三题 java静态代码分析

阿里ctf-2014 android 第四题

MSC-2015移动安全挑战赛 第二题 antiDebug分析

MSC-2015移动安全挑战赛 第二题

MSC-2015移动安全挑战赛 第一题

阿里ctf-2014 android 第三题——so动态调试及破解加固

阿里ctf-2014 android 第三题——andriod模拟器安装

阿里ctf-2014 android 第一、二题

合天网安实验室--reverse100

SCTF-2014 misc100 writeup(赛后分析)

ctf.360.cn第二届,逆向部分第五题

ctf.360.cn第二届,逆向部分第四题

ctf.360.cn第二届,逆向部分第三题

ctf.360.cn第二届,逆向部分第二题

ctf.360.cn第二届,逆向部分第一题

阿里ctf-2014 android 第一、二题

2015年01月16日EvilAPK-100

APK在执行过程中使用了一个文件作为输入,请问该文件的名称是什么?(不需要路径)

题目下载地址:见附件

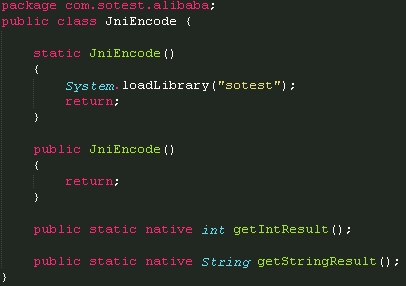

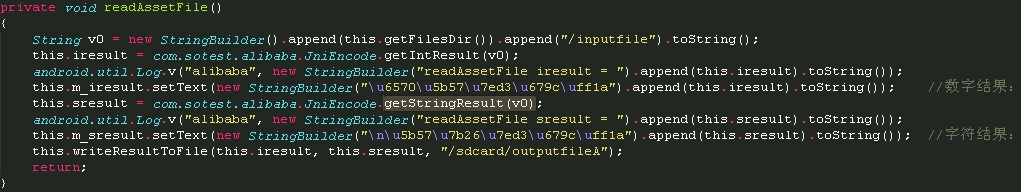

这个题目继续验证dexdecompile的有效性。

这里反编译出来发现问题,两个native函数没有参数。而实际调用情况是:

有一个String参数。

所以dexdecompile对于class.dex的反编译还是存在一些问题的。当然有可能其封装的androguard不是最新版本,所以导致这个情况。

题目的答案看一下String v0的赋值就可以了。

# EvilAPK-200

请分析static_analysis.apk安装包。

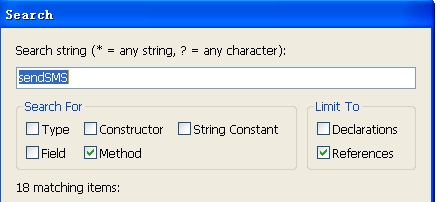

分析出在静态代码中有多少个地方调用了sendSMS方法(不包括该方法本身且flag为数字)

题目下载地址:见附件

1、解压缩出classes.dex使用dex2jar反编译成jar包。 dex2jar.bat classes.dex 生成classes_dex2jar.jar,用jd-gui打开,搜索-method方法,去掉Declarations,因为题目要求不包含函数本身。

可以看到找到18个匹配。

2、使用apktool反编译。 apktool.jar d 2.apk 会生成同文件名目录。这个和dexdecomile生成的相似,只是后者的目标文件是classes.dex。 使用sublime text导入文件夹,搜索

比较发现两者有些不一致,因为学习目的,没有参加比赛,掌握方法就行了,结果不是很重要。